« Sécurité appareil mobile » : différence entre les versions

| (54 versions intermédiaires par 2 utilisateurs non affichées) | |||

| Ligne 4 : | Ligne 4 : | ||

== Introduction == |

== Introduction == |

||

Les téléphones portables occupent de plus en plus une place importante dans notre vie quotidienne, au fur et à mesure que leurs options et |

Les téléphones portables occupent de plus en plus une place importante dans notre vie quotidienne, au fur et à mesure que leurs options et leurs nombres de fonctionnalités ai augmenté. Plusieurs chiffres sont à souligner : [[Fichier:infographieIntroWiki.png|http://fr.digitalsobe.com/statistiques-dutilisation-mobiles-%E2%80%A8|thumb|center]] |

||

Avec les technologies d'aujourd'hui, une nouvelle tendances a vu le jour, BYOD (abréviation de l’anglais « bring your own device »; en français « apportez vos appareils personnels »). Cette tendance consiste à utiliser dans le milieu professionnel ou au sein d'une entreprise son appareil personnel, le plus souvent mobile comme son téléphone son ordinateur ou une tablette. L'approche BYOD est généralement considérée comme |

Avec les technologies d'aujourd'hui, une nouvelle tendances a vu le jour, BYOD (abréviation de l’anglais « bring your own device »; en français « apportez vos appareils personnels »). Cette tendance consiste à utiliser dans le milieu professionnel ou au sein d'une entreprise son appareil personnel, le plus souvent mobile comme son téléphone, son ordinateur ou une tablette. L'approche BYOD est généralement considérée comme risqué par les entreprises car celle-ci n'a aucun contrôle sur votre appareil et ne peux pas savoir s'il est sein ou infecté par des virus dangereux pour l'entreprise. |

||

Au cours des dernières années, le nombre de malware et d'attaques sur les appareils mobiles a augmenté de 600%. Cette augmentation est |

Au cours des dernières années, le nombre de malware et d'attaques sur les appareils mobiles a augmenté de 600%. Cette augmentation est dûe à l'augmentation d'appareils mobiles que possèdent les gens en générales ainsi que leur utilisation quotidienne. |

||

== Les cibles des attaques == |

|||

<b><u>Les données</u></b> |

|||

Les smartphones sont des véritables appareils de gestion de données, un pirate va s'attaquer à votre téléphone pour récupérer différents types de données. |

|||

Vos numéros de cartes de crédits, vos informations d'authentification, vos informations privées, il va pouvoir aussi enregistrer vos conversations avec d'autres personnes et les transmettre. Le pirate peut aussi accéder à vos données dans le but de les modifier ou de les supprimer. |

|||

<b><u>L'identité</u></b> |

|||

Les smartphones sont très personnalisables, et l'appareil et son contenu sont généralement associés à une personne spécifique. |

|||

Un attaquant peut vouloir voler l'identité du propriétaire d'un smartphone afin de se faire passer pour vous et commettre d'autres délits. |

|||

<b><u>La disponibilité</u></b> |

|||

En attaquant un smartphone on peut limiter l'accès de celui-ci au propriétaire, voire l'en priver et le rendre hors service. |

|||

Plusieurs attaques existes le pirate peut diminuer l'autonomie du smartphone en déchargeant la batterie grâce un processus qui tourne en parallèle, il peut aussi implémenter un script qui va empêcher le fonctionnement ou le démarrage du smartphone, dès que l'utilisateur va allumer son téléphone le script va forcer le smartphone à s'éteindre le rendant ainsi inutilisable. |

|||

== Les malwares == |

|||

Un malware est un logiciel malveillant (aussi appelé logiciel nuisible) créé dans le but de ralentir ou d'endommager un système informatique. |

|||

L'ensemble des malware peut être divisés en trois catégories, qui ont chacune un but précis et différent des autres : |

|||

* Les vers |

|||

* Les chevaux de Troie |

|||

* Les virus |

|||

Les vers sont souvent des malwares passifs, ils se contentent d'espionner les appareils et de se propager via les réseaux afin d'infecter le plus de machines possibles. |

|||

Les chevaux de Troie sont des malwares qui prennent l'apparence de logiciel légitime mais installe des fonctionnalités malveillantes ou parasites. |

|||

Les virus sont programmés pour s'activer lors d'événement précis : au début ou à la fin d'une exécution de programme. Les virus peuvent être programmés pour envoyer des messages simples ou effacer des données utilisateurs. |

|||

== Les attaques == |

== Les attaques == |

||

| Ligne 16 : | Ligne 47 : | ||

<b><u> Attaque par SMS/MMS </u></b> |

<b><u> Attaque par SMS/MMS </u></b> |

||

Ces attaques se basent sur l'envoi de message SMS ou MMS. Un téléphone pirate |

Ces attaques se basent sur l'envoi de message SMS ou MMS. Un téléphone pirate envoie un message virus à une liste de personne avec un pièce jointe qui est un virus. Si une des personnes ouvre cette pièce jointe un malware est directement installé sur l'appareil de la personne. Ce malware va accéder à la liste de contact du téléphone puis va envoyer le même message. Cette action se répétera éternellement tant que des utilisateurs ouvriront la pièce jointe. |

||

Le but initial de ces attaques était de dépenser les |

Le but initial de ces attaques était de dépenser les crédits du forfait d'un utilisateur. En effet, l'envoi de MMS avec les premiers forfaits téléphone coutait 0.30€. Cependant, aujourd'hui la plupart des forfaits sont illimités donc les pirates ont changé de méthode : si un téléphone est contaminé, au lieu d'envoyer un message avec pièce jointe à la liste de contact, des SMS sont envoyés vers des numéros surtaxés ou services payants. |

||

| Ligne 27 : | Ligne 58 : | ||

Ces attaques utilisent la fonctionnalité de sauvegarder un réseaux WIFI pour pouvoir s'y reconnecter automatiquement. Un utilisateur qui se connecte à la possibilité de sauvegarder ses identifiants de connexions sur un réseau WIFI. De ce fait, lorsque ce réseau sera accessible l'appareil se connectera automatiquement. |

Ces attaques utilisent la fonctionnalité de sauvegarder un réseaux WIFI pour pouvoir s'y reconnecter automatiquement. Un utilisateur qui se connecte à la possibilité de sauvegarder ses identifiants de connexions sur un réseau WIFI. De ce fait, lorsque ce réseau sera accessible l'appareil se connectera automatiquement. |

||

L'attaque cible cette connexion automatique. Le pirate va configurer son téléphone comme routeur et le nommer avec le même nom que le réseau WIFI disponible. |

L'attaque cible cette connexion automatique. Le pirate va configurer son téléphone comme routeur et le nommer avec le même nom que le réseau WIFI disponible. Lorsqu'un appareil qui a sauvegardé le réseau WIFI arrive dans la zone, il va confondre les deux réseaux qui ont le même nom. Ainsi il va envoyer ses identifiants enregistrés à l'un des deux réseaux : soit le réseau est le bon et il n'y a aucun problème, soit le réseau est celui du pirate et donc le pirate va recevoir les identifiants de connexion. |

||

<u> Attaque par le Bluetooth </u> |

<u> Attaque par le Bluetooth </u> |

||

Ces attaques utilisent la fonctionnalité Bluetooth de l'appareil. Il existe plusieurs attaques comme le Blueprinting, Hijacking, Car whisperer, Déni de service, etc. Ces attaques peuvent également exister sur le réseau WIFI. Elles consistent à |

Ces attaques utilisent la fonctionnalité Bluetooth de l'appareil. Il existe plusieurs attaques comme le Blueprinting, Hijacking, Car whisperer, Déni de service, etc. Ces attaques peuvent également exister sur le réseau WIFI. Elles consistent à se connecter directement à un appareil lorsque celui-ci à sa connexion Bluetooth ouverte et ne demande aucune identification. Chaque attaque a un objectif propre est différent : |

||

* Blueprinting : consiste a identifier la configuration matériel de l'appareil pour préparer une attaque ciblée sur un composant ou sur une faille dû à un composant. |

* Blueprinting : consiste a identifier la configuration matériel de l'appareil pour préparer une attaque ciblée sur un composant ou sur une faille dû à un composant. |

||

* Hijacking : l'appareil pirate se fait passé pour un clavier et peux entrer des commandes sur l'appareil ciblé. |

* Hijacking : l'appareil pirate se fait passé pour un clavier et peux entrer des commandes sur l'appareil ciblé. |

||

* Car whisperer : vise les appareils connecté aux kits mains-libre, basée |

* Car whisperer : vise les appareils connecté aux kits mains-libre, basée sur une faiblesse du chiffrement, l'attaque permet d'espionner l'utilisateur en écoutant ses conversations lorsque celui-ci utilise son kit main-libre. |

||

* Déni de service (BlueSmack): similaire au "Ping of Death", cette attaque utilise les pings. Un ping a normalement une longueur maximale de 65535 octets. Un "Ping of Death" est un ping qui a une longueur de données supérieure à la taille maximale. Lors de son envoi, le "Ping of Death" est fragmenté en |

* Déni de service (BlueSmack): similaire au "Ping of Death", cette attaque utilise les pings. Un ping a normalement une longueur maximale de 65535 octets. Un "Ping of Death" est un ping qui a une longueur de données supérieure à la taille maximale. Lors de son envoi, le "Ping of Death" est fragmenté en paquet plus petits. L'appareil cible qui reçoit ces paquets doit alors les reconstruire. Cette opération peut entrainer un blocage ou l’arrêt de système. |

||

<b><u> Attaque par logiciels ou applications </u></b> |

<b><u> Attaque par logiciels ou applications </u></b> |

||

| Ligne 42 : | Ligne 74 : | ||

Ces attaques sont basées sur l’installation de de logiciel ou applications sur un appareil mobile. Cette installation peut être forcée comme pour l'attaque via SMS/MMS ou tout simplement trompeuse comme quand un utilisateur pense installer un logiciel viable alors qu'il installe un virus. |

Ces attaques sont basées sur l’installation de de logiciel ou applications sur un appareil mobile. Cette installation peut être forcée comme pour l'attaque via SMS/MMS ou tout simplement trompeuse comme quand un utilisateur pense installer un logiciel viable alors qu'il installe un virus. |

||

Ces applications virus vont |

Ces applications virus vont chercher à modifier des fichiers (exemple : fichiers du système d'exploitation) afin de rendre l’appareil inutilisable, lancer des programmes ou fonctionnalités non désirés par l'utilisateur afin de réduire les capacités de l'appareil (vider rapidement la batterie, lancer des calculs ou opérations pour occuper le processeur de l'appareil, vider ou remplir la mémoire de l'appareil), etc. |

||

== Fonctionnement d'une attaque == |

|||

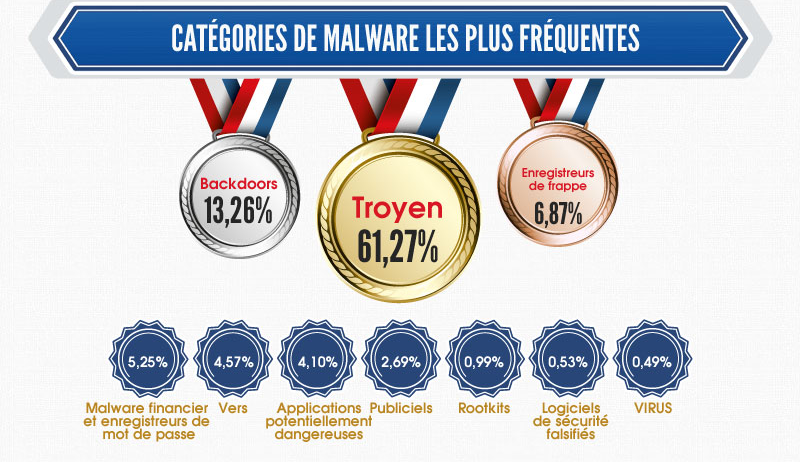

[[Fichier:Malwarerepandu.png|https://www.undernews.fr/malwares-virus-antivirus/infographie-emsisoft-presente-les-malwarelympics-2012.html|thumb|right]] |

|||

Une attaque se déroule en plusieurs phase : la première phase est l'infection d'un appareil, ensuite le malware entre en action et enfin le malware essaye de se propager. |

|||

<b><u> Infection de l'appareil </u></b> |

|||

Pour infecter un appareil, un pirate va utiliser les méthodes citées ci-dessus. Grâce à celle-ci il va pouvoir transmettre à l'appareil cible un malware. |

|||

<b><u> Le malware en action </u></b> |

|||

Durant cette phase, le malware commence détériorer le système informatique infecté. Le malware peut avoir des fonctionnalités d'espionnage, de suppression de fichier, etc. |

|||

<b><u> La propagation </u></b> |

|||

Une fois que le malware a effectué sa tache ou son programme, sa dernière action est de chercher un moyen de se répandre soit dans une nouvelles machines via les réseaux de communication, soit de se répandre plus profondément dans l'appareil dans lequel il se trouve en infectant d'autres parties ou composant de l'appareil. |

|||

== Se défendre == |

== Se défendre == |

||

Nous avons vu les différentes attaques et leurs conséquences nous allons maintenant vous montrer les mécanismes de sécurité mis en place pour contrer ses menaces. Ils sont divisés en plusieurs catégories : les défenses de votre système d'exploitation, les sécurités que les logicielles peuvent vous apporter et enfin la surveillance de vos ressources. |

|||

---- |

|||

<b><u>Protection du système d'exploitation</u></b> |

|||

<b><u>Ios</u></b> |

|||

<u>Chain of trust</u> |

|||

Ce mécanisme repose sur la signature des différentes applications, chacune des applications possède un certificat unique signé par Apple. Si une application n'est pas signée, le système va la détecter et il va pouvoir interrompre sa séquence de démarrage, de cette façon Apple possède un contrôle total sur n'importe quel code qui est exécuter sur le téléphone. |

|||

<b><u>Android</u></b> |

|||

<u>Mécanisme d'isolation</u> |

|||

Android utilise des mécanismes d'isolations entre chacune de ses applications. Chaque application est associée à un utilisateur ainsi qu'à un couple (UID, GID). |

|||

'''UID : ''' ''UserIdentifier'' il permet d'identifier un utilisateur c'est un entier non signé de 15 bits, dans une plage de 0 à 32767, avec différentes restrictions. |

|||

'''GID : ''' ''GroupIdentifier'' c'est une valeur numérique représentant un groupe spécifique, l'utilisation de ces groupes permet la délégation de capacités, comme l'accès aux disques et autres périphériques. |

|||

Ceci permet de mettre en œuvre un '''sandboxing'''(bac à sable) : ces derniers sont souvent utilisés pour exécuter du code non testé ou de provenance douteuse, c'est un environnement de test, nous allons pouvoir tester les applications et les vérifier avant de les intégrer dans le téléphone. |

|||

Grâce à cela les applications malveillantes, ne pourront pas sortir du cadre qui leur est réservé, et donc elles ne pourront interférer avec le bon fonctionnement du système. Il est donc impossible à une application d'aller terminer l'exécution d'une autre. |

|||

<u>Mécanisme de permission</u> |

|||

Les mécanismes de permissions participent au sandboxing : tout processus ne peut éditer les fichiers qu'il souhaite. Il ne peut donc pas aller librement corrompre les fichiers servant au bon fonctionnement d'une autre application, voire du système. De plus, on trouve dans Android l'idée de verrouillage des permissions de la mémoire. Il n'est pas possible de modifier les droits de fichiers posés sur la carte SD du téléphone, et par conséquent il est impossible d'y installer des applications. |

|||

---- |

|||

<b><u>Protection logicielle</u></b> |

|||

<b><u>Antivirus et pare-feu</u></b> |

|||

Un ''antivirus'' peut être installé sur un téléphone pour vérifier que celui-ci n'est pas infecté par un malware, notamment grâce à la détection de signatures de logiciels malveillant parmi les fichiers exécutables que l'antivirus va trouver. |

|||

Un ''pare-feu'', va veiller sur le trafic existant du réseau et il va s'assurer qu'aucune application malveillante ne cherche à communiquer au travers de celui-ci. Il va vérifier qu'une application installée ne cherche pas à établir de communication suspecte, il va aussi pouvoir empêcher toute tentative d'intrusion. |

|||

<b><u>Notifications</u></b> |

|||

Ce sont des notifications visuelles qui vont permettre à l'utilisateur de se rendre compte d'un dysfonctionnement de son téléphone, par exemple si son appareil se met à appeler un numéro qu'il n'a pas demandé il va pouvoir s'en rendre compte car dès qu'un appel est déclenché, le numéro appelé doit systématiquement être affiché. Ainsi, si un appel est déclenché par une application malveillante, l'utilisateur pourra le constater, et prendre les mesures nécessaires. |

|||

<b><u>Identification biométrique</u></b> |

|||

La biométrie est une technique d'identification d'une personne au moyen de sa morphologie sur les téléphones le plus courant est l'utilisation de l'empreinte de son doigt, mais il est aussi possible d'avoir une reconnaissance de l’œil ou du visage ou bien de son comportement sa signature ou sa façon d'écrire par exemple. |

|||

L'identification biométrique est utilisé généralement par les utilisateurs pour éviter de se souvenir d'un mot de passe ou d'une combinaison secrète pour s'authentifier, elle va permettre d'empêcher les voleurs d'accéder à leur téléphone. |

|||

---- |

|||

<b><u>Surveillance des ressources</u></b> |

|||

<b><u>Batterie</u></b> |

|||

Certaines applications malveillantes visent à épuiser les ressources énergétiques du téléphone. Surveiller votre consommation d'énergie si votre batterie se vide rapidement il y a des grandes chances que votre téléphone soit infecté par un logiciel malveillant. Vider la batterie n'est pas nécessairement leur but, mais l'utilisation des ressources énergétiques du smartphone sera impactée, surtout si ces malwares sont fortement actives sur les réseaux sans fil. |

|||

<b><u>Consommation de mémoire</u></b> |

|||

Si vous constaté qu'une part conséquente de la mémoire est utilisée par une application, celle-ci peut sembler suspecte. |

|||

<b><u>Traffic réseau</u></b> |

|||

Sur un smartphone, beaucoup d'applications sont vouées à établir des connexions sur le réseau. Néanmoins, une application utilisant fortement le réseau peut être suspectée de communiquer des informations, ou de diffuser des données à de nombreux autres téléphone. Par exemple l'envoi de SMS quand on est en train de filmer : cette activation n'a pas lieu d'être, et une application peut tenter d'envoyer des SMS pendant que son activité est masquée. |

|||

== Liens complémentaires == |

== Liens complémentaires == |

||

Plus d'information sur les attaques Bluetooth : [https://www.securiteinfo.com/attaques/phreaking/securite_reseaux_sans_fil_Bluetooth.shtml securite_reseaux_sans_fil_Bluetooth] |

|||

Plus d'information sur les attaques Bluetooth : [https://www.securiteinfo.com/attaques/phreaking/securite_reseaux_sans_fil_Bluetooth.shtml securite_reseaux_sans_fil_Bluetooth]<br/> |

|||

Dernière version du 20 novembre 2016 à 19:05

Binôme : TONEGHIN Baptiste // VAUDEY Baptiste

Introduction

Les téléphones portables occupent de plus en plus une place importante dans notre vie quotidienne, au fur et à mesure que leurs options et leurs nombres de fonctionnalités ai augmenté. Plusieurs chiffres sont à souligner :

Avec les technologies d'aujourd'hui, une nouvelle tendances a vu le jour, BYOD (abréviation de l’anglais « bring your own device »; en français « apportez vos appareils personnels »). Cette tendance consiste à utiliser dans le milieu professionnel ou au sein d'une entreprise son appareil personnel, le plus souvent mobile comme son téléphone, son ordinateur ou une tablette. L'approche BYOD est généralement considérée comme risqué par les entreprises car celle-ci n'a aucun contrôle sur votre appareil et ne peux pas savoir s'il est sein ou infecté par des virus dangereux pour l'entreprise.

Au cours des dernières années, le nombre de malware et d'attaques sur les appareils mobiles a augmenté de 600%. Cette augmentation est dûe à l'augmentation d'appareils mobiles que possèdent les gens en générales ainsi que leur utilisation quotidienne.

Les cibles des attaques

Les données

Les smartphones sont des véritables appareils de gestion de données, un pirate va s'attaquer à votre téléphone pour récupérer différents types de données. Vos numéros de cartes de crédits, vos informations d'authentification, vos informations privées, il va pouvoir aussi enregistrer vos conversations avec d'autres personnes et les transmettre. Le pirate peut aussi accéder à vos données dans le but de les modifier ou de les supprimer.

L'identité

Les smartphones sont très personnalisables, et l'appareil et son contenu sont généralement associés à une personne spécifique. Un attaquant peut vouloir voler l'identité du propriétaire d'un smartphone afin de se faire passer pour vous et commettre d'autres délits.

La disponibilité

En attaquant un smartphone on peut limiter l'accès de celui-ci au propriétaire, voire l'en priver et le rendre hors service. Plusieurs attaques existes le pirate peut diminuer l'autonomie du smartphone en déchargeant la batterie grâce un processus qui tourne en parallèle, il peut aussi implémenter un script qui va empêcher le fonctionnement ou le démarrage du smartphone, dès que l'utilisateur va allumer son téléphone le script va forcer le smartphone à s'éteindre le rendant ainsi inutilisable.

Les malwares

Un malware est un logiciel malveillant (aussi appelé logiciel nuisible) créé dans le but de ralentir ou d'endommager un système informatique. L'ensemble des malware peut être divisés en trois catégories, qui ont chacune un but précis et différent des autres :

- Les vers

- Les chevaux de Troie

- Les virus

Les vers sont souvent des malwares passifs, ils se contentent d'espionner les appareils et de se propager via les réseaux afin d'infecter le plus de machines possibles.

Les chevaux de Troie sont des malwares qui prennent l'apparence de logiciel légitime mais installe des fonctionnalités malveillantes ou parasites.

Les virus sont programmés pour s'activer lors d'événement précis : au début ou à la fin d'une exécution de programme. Les virus peuvent être programmés pour envoyer des messages simples ou effacer des données utilisateurs.

Les attaques

Il existe plusieurs types d'attaque contre les appareils mobiles. Ces attaques peuvent être réparties en plusieurs catégories : les attaques par messages (SMS ou MMS), les attaques par les réseaux internet, les attaques par les applications ou logiciels.

Attaque par SMS/MMS

Ces attaques se basent sur l'envoi de message SMS ou MMS. Un téléphone pirate envoie un message virus à une liste de personne avec un pièce jointe qui est un virus. Si une des personnes ouvre cette pièce jointe un malware est directement installé sur l'appareil de la personne. Ce malware va accéder à la liste de contact du téléphone puis va envoyer le même message. Cette action se répétera éternellement tant que des utilisateurs ouvriront la pièce jointe.

Le but initial de ces attaques était de dépenser les crédits du forfait d'un utilisateur. En effet, l'envoi de MMS avec les premiers forfaits téléphone coutait 0.30€. Cependant, aujourd'hui la plupart des forfaits sont illimités donc les pirates ont changé de méthode : si un téléphone est contaminé, au lieu d'envoyer un message avec pièce jointe à la liste de contact, des SMS sont envoyés vers des numéros surtaxés ou services payants.

Attaque par les réseaux

Attaque par le WIFI

Ces attaques utilisent la fonctionnalité de sauvegarder un réseaux WIFI pour pouvoir s'y reconnecter automatiquement. Un utilisateur qui se connecte à la possibilité de sauvegarder ses identifiants de connexions sur un réseau WIFI. De ce fait, lorsque ce réseau sera accessible l'appareil se connectera automatiquement.

L'attaque cible cette connexion automatique. Le pirate va configurer son téléphone comme routeur et le nommer avec le même nom que le réseau WIFI disponible. Lorsqu'un appareil qui a sauvegardé le réseau WIFI arrive dans la zone, il va confondre les deux réseaux qui ont le même nom. Ainsi il va envoyer ses identifiants enregistrés à l'un des deux réseaux : soit le réseau est le bon et il n'y a aucun problème, soit le réseau est celui du pirate et donc le pirate va recevoir les identifiants de connexion.

Attaque par le Bluetooth

Ces attaques utilisent la fonctionnalité Bluetooth de l'appareil. Il existe plusieurs attaques comme le Blueprinting, Hijacking, Car whisperer, Déni de service, etc. Ces attaques peuvent également exister sur le réseau WIFI. Elles consistent à se connecter directement à un appareil lorsque celui-ci à sa connexion Bluetooth ouverte et ne demande aucune identification. Chaque attaque a un objectif propre est différent :

- Blueprinting : consiste a identifier la configuration matériel de l'appareil pour préparer une attaque ciblée sur un composant ou sur une faille dû à un composant.

- Hijacking : l'appareil pirate se fait passé pour un clavier et peux entrer des commandes sur l'appareil ciblé.

- Car whisperer : vise les appareils connecté aux kits mains-libre, basée sur une faiblesse du chiffrement, l'attaque permet d'espionner l'utilisateur en écoutant ses conversations lorsque celui-ci utilise son kit main-libre.

- Déni de service (BlueSmack): similaire au "Ping of Death", cette attaque utilise les pings. Un ping a normalement une longueur maximale de 65535 octets. Un "Ping of Death" est un ping qui a une longueur de données supérieure à la taille maximale. Lors de son envoi, le "Ping of Death" est fragmenté en paquet plus petits. L'appareil cible qui reçoit ces paquets doit alors les reconstruire. Cette opération peut entrainer un blocage ou l’arrêt de système.

Attaque par logiciels ou applications

Ces attaques sont basées sur l’installation de de logiciel ou applications sur un appareil mobile. Cette installation peut être forcée comme pour l'attaque via SMS/MMS ou tout simplement trompeuse comme quand un utilisateur pense installer un logiciel viable alors qu'il installe un virus.

Ces applications virus vont chercher à modifier des fichiers (exemple : fichiers du système d'exploitation) afin de rendre l’appareil inutilisable, lancer des programmes ou fonctionnalités non désirés par l'utilisateur afin de réduire les capacités de l'appareil (vider rapidement la batterie, lancer des calculs ou opérations pour occuper le processeur de l'appareil, vider ou remplir la mémoire de l'appareil), etc.

Fonctionnement d'une attaque

Une attaque se déroule en plusieurs phase : la première phase est l'infection d'un appareil, ensuite le malware entre en action et enfin le malware essaye de se propager.

Infection de l'appareil

Pour infecter un appareil, un pirate va utiliser les méthodes citées ci-dessus. Grâce à celle-ci il va pouvoir transmettre à l'appareil cible un malware.

Le malware en action

Durant cette phase, le malware commence détériorer le système informatique infecté. Le malware peut avoir des fonctionnalités d'espionnage, de suppression de fichier, etc.

La propagation

Une fois que le malware a effectué sa tache ou son programme, sa dernière action est de chercher un moyen de se répandre soit dans une nouvelles machines via les réseaux de communication, soit de se répandre plus profondément dans l'appareil dans lequel il se trouve en infectant d'autres parties ou composant de l'appareil.

Se défendre

Nous avons vu les différentes attaques et leurs conséquences nous allons maintenant vous montrer les mécanismes de sécurité mis en place pour contrer ses menaces. Ils sont divisés en plusieurs catégories : les défenses de votre système d'exploitation, les sécurités que les logicielles peuvent vous apporter et enfin la surveillance de vos ressources.

Protection du système d'exploitation

Ios

Chain of trust

Ce mécanisme repose sur la signature des différentes applications, chacune des applications possède un certificat unique signé par Apple. Si une application n'est pas signée, le système va la détecter et il va pouvoir interrompre sa séquence de démarrage, de cette façon Apple possède un contrôle total sur n'importe quel code qui est exécuter sur le téléphone.

Android

Mécanisme d'isolation

Android utilise des mécanismes d'isolations entre chacune de ses applications. Chaque application est associée à un utilisateur ainsi qu'à un couple (UID, GID).

UID : UserIdentifier il permet d'identifier un utilisateur c'est un entier non signé de 15 bits, dans une plage de 0 à 32767, avec différentes restrictions.

GID : GroupIdentifier c'est une valeur numérique représentant un groupe spécifique, l'utilisation de ces groupes permet la délégation de capacités, comme l'accès aux disques et autres périphériques.

Ceci permet de mettre en œuvre un sandboxing(bac à sable) : ces derniers sont souvent utilisés pour exécuter du code non testé ou de provenance douteuse, c'est un environnement de test, nous allons pouvoir tester les applications et les vérifier avant de les intégrer dans le téléphone.

Grâce à cela les applications malveillantes, ne pourront pas sortir du cadre qui leur est réservé, et donc elles ne pourront interférer avec le bon fonctionnement du système. Il est donc impossible à une application d'aller terminer l'exécution d'une autre.

Mécanisme de permission

Les mécanismes de permissions participent au sandboxing : tout processus ne peut éditer les fichiers qu'il souhaite. Il ne peut donc pas aller librement corrompre les fichiers servant au bon fonctionnement d'une autre application, voire du système. De plus, on trouve dans Android l'idée de verrouillage des permissions de la mémoire. Il n'est pas possible de modifier les droits de fichiers posés sur la carte SD du téléphone, et par conséquent il est impossible d'y installer des applications.

Protection logicielle

Antivirus et pare-feu

Un antivirus peut être installé sur un téléphone pour vérifier que celui-ci n'est pas infecté par un malware, notamment grâce à la détection de signatures de logiciels malveillant parmi les fichiers exécutables que l'antivirus va trouver.

Un pare-feu, va veiller sur le trafic existant du réseau et il va s'assurer qu'aucune application malveillante ne cherche à communiquer au travers de celui-ci. Il va vérifier qu'une application installée ne cherche pas à établir de communication suspecte, il va aussi pouvoir empêcher toute tentative d'intrusion.

Notifications

Ce sont des notifications visuelles qui vont permettre à l'utilisateur de se rendre compte d'un dysfonctionnement de son téléphone, par exemple si son appareil se met à appeler un numéro qu'il n'a pas demandé il va pouvoir s'en rendre compte car dès qu'un appel est déclenché, le numéro appelé doit systématiquement être affiché. Ainsi, si un appel est déclenché par une application malveillante, l'utilisateur pourra le constater, et prendre les mesures nécessaires.

Identification biométrique

La biométrie est une technique d'identification d'une personne au moyen de sa morphologie sur les téléphones le plus courant est l'utilisation de l'empreinte de son doigt, mais il est aussi possible d'avoir une reconnaissance de l’œil ou du visage ou bien de son comportement sa signature ou sa façon d'écrire par exemple. L'identification biométrique est utilisé généralement par les utilisateurs pour éviter de se souvenir d'un mot de passe ou d'une combinaison secrète pour s'authentifier, elle va permettre d'empêcher les voleurs d'accéder à leur téléphone.

Surveillance des ressources

Batterie

Certaines applications malveillantes visent à épuiser les ressources énergétiques du téléphone. Surveiller votre consommation d'énergie si votre batterie se vide rapidement il y a des grandes chances que votre téléphone soit infecté par un logiciel malveillant. Vider la batterie n'est pas nécessairement leur but, mais l'utilisation des ressources énergétiques du smartphone sera impactée, surtout si ces malwares sont fortement actives sur les réseaux sans fil.

Consommation de mémoire

Si vous constaté qu'une part conséquente de la mémoire est utilisée par une application, celle-ci peut sembler suspecte.

Traffic réseau

Sur un smartphone, beaucoup d'applications sont vouées à établir des connexions sur le réseau. Néanmoins, une application utilisant fortement le réseau peut être suspectée de communiquer des informations, ou de diffuser des données à de nombreux autres téléphone. Par exemple l'envoi de SMS quand on est en train de filmer : cette activation n'a pas lieu d'être, et une application peut tenter d'envoyer des SMS pendant que son activité est masquée.

Liens complémentaires

Plus d'information sur les attaques Bluetooth : securite_reseaux_sans_fil_Bluetooth